CloudSEK 的一份新报告显示,威胁行为者正在利用 Zendesk 的免费试用版创建令人信服的网络钓鱼活动。

Zendesk 为其平台提供免费试用,允许用户注册自定义子域。虽然这一功能旨在增强合法企业的能力,但它已被威胁行为者所利用。据报告称,“在过去 6 个月中,有几家客户通过 XVigil 的虚假 URL 和网络钓鱼子模块发现了此类可疑域名”。这些子域模仿合法品牌的名称,将与品牌相关的关键词与数字字符串相结合,欺骗毫无戒心的用户。

虽然目前还没有活动活动的记录,但 CloudSEK 的分析师已经展示了一种潜在的攻击方法。这种战术被称为 “诱饵与转换模式”,其中包括

- 子域名注册: 攻击者模仿目标公司的品牌注册 Zendesk 子域名。

- 钓鱼页面集成: 这些子域经过定制,包含伪装成票务系统或支持表单的钓鱼页面。

- 利用电子邮件信任: Zendesk 生成的电子邮件可直接进入收件人的主要收件箱,由于其可感知的合法性而绕过垃圾邮件过滤器。

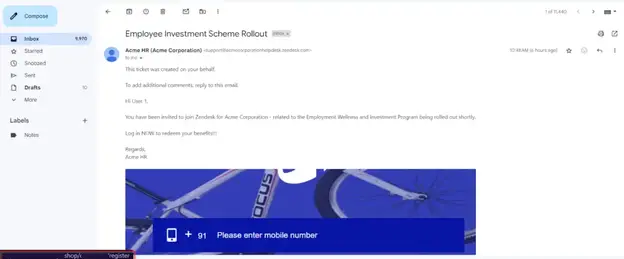

使用图片截屏链接钓鱼页面 | 来源:CloudSEK

其中一种情况是发送伪装成票单分配邮件的网络钓鱼页面。报告指出:“所有电子邮件通信(票据)都会登陆主收件箱,而不是被标记为垃圾邮件。这一点相当令人担忧,因为员工可能会误以为由可信机构分发的类似脉络的精心策划的活动。”

这些攻击的主要目的是窃取登录凭证或财务数据等敏感信息。这可能会给个人和组织带来重大经济损失和声誉损害。

CloudSEK 敦促组织和个人保持警惕。将未知 Zendesk 实例列入黑名单并教育员工了解常见的网络钓鱼策略有助于降低风险。