AhnLab 安全情报中心(ASEC)最近的一份报告详细介绍了 DigitalPulse 代理软件通过免费软件网站上的广告页传播的情况。这种代理软件以前与大规模代理劫持活动有关,现在以一种新的传播方式重新出现,并对其签名稍作修改。

代理劫持是指未经授权在毫无戒心的用户系统上安装代理软件,使攻击者能够出售窃取的带宽以获取经济利益。据 ASEC 称,“安装程序的用户通常会获得一定数额的现金作为提供带宽的交换条件。如果威胁者在未经用户同意的情况下偷偷将代理软件安装到受感染的系统中,受感染系统的带宽就会不由自主地被窃取,利润也会转到威胁者手中。”

DigitalPulse 代理软件在过去的活动中感染了 40 多万台 Windows 系统,现在又卷土重来。在最新的一波攻击中,该恶意软件使用了 “Netlink Connect ”证书签名,为其披上了合法的外衣。

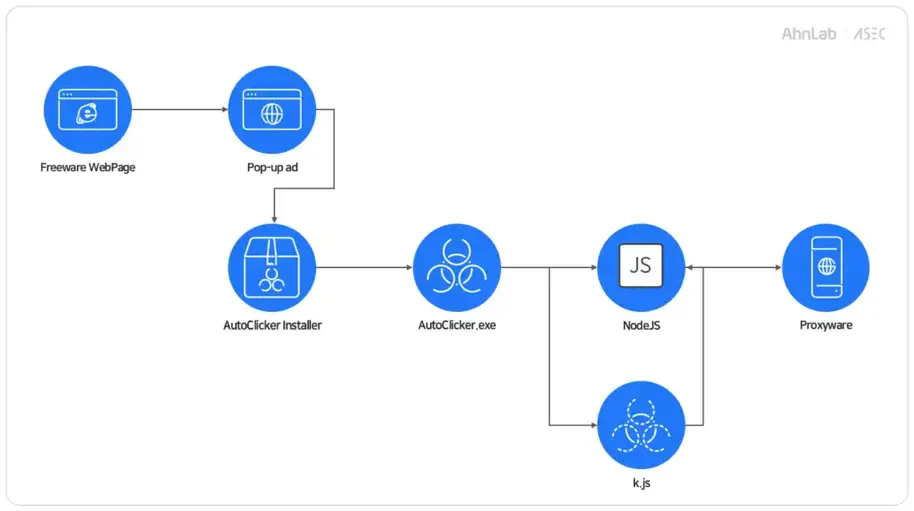

新的攻击载体利用了免费软件网站上的广告页面。当用户试图下载YouTube下载器等合法程序时,可能会无意中通过弹出式广告安装恶意软件。ASEC指出:“点击网页会弹出一个广告页面。该页面会随机重定向到各种 PUP、恶意软件或广告页面。”

其中一个恶意软件安装程序伪装成名为 AutoClicker 的程序,在后台下载代理软件。报告解释说:“AutoClicker.exe实际上是一个下载程序恶意软件,其中插入了一个下载代理软件的程序。”

DigitalPulse 采用了复杂的技术来逃避检测和分析:

- 反虚拟机检查: 它通过检查 DLL、固件信息以及与 VMware 和 VirtualBox 等沙盒工具相关的命名服务来识别虚拟化环境。

- 浏览器历史记录检查: 该恶意软件会检查网页浏览器历史文件的大小。ASEC 强调指出:”如果历史文件低于一定大小,它就会阻止恶意程序的执行。

这些措施使安全研究人员分析和减轻威胁的工作变得更加复杂。

一旦部署,AutoClicker 会使用 PowerShell 脚本下载并安装 DigitalPulse。脚本以 “网络性能 ”为名注册一个计划任务,以保持持久性。ASEC 详细介绍了这一过程: “PowerShell命令从GitHub下载代理软件,并以’网络性能’为名将其注册到任务计划程序中。”

DigitalPulse 提供看似无害的带宽共享服务,但在未经用户同意的情况下安装会带来巨大风险。ASEC警告说:“代理恶意软件菌株与CoinMiners类似,都是通过利用系统资源获利。DigitalPulse的再次出现,尤其是其广泛的影响范围,凸显了提高警惕的必要性。”